Друзья, внимание, массовый брутфорс админок. Примите меры.

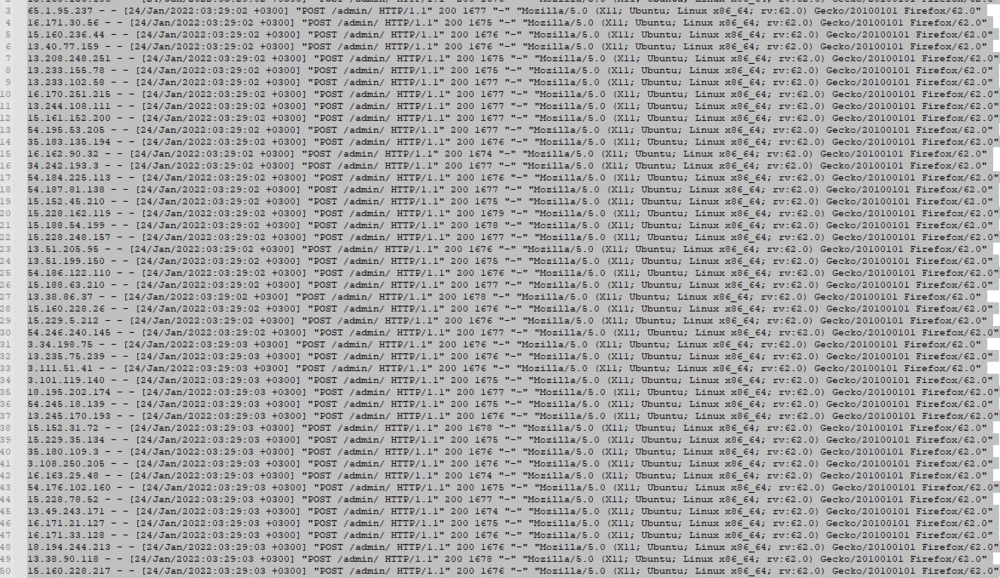

Сегодня просто шквал обращений, лежит магазин, отключает хостер и так далее и влогах вот такая канитель:

Насколько я могу понимать и догадываться, где-то на форуме античат и ему подобным подвезли очередной кейс "как заработать", какой то судак написал скрипт, который через прокси массово брутфорсит админки опенкарта.

Так как при инициализации адимнского раздела, движок все равно делает сто пицот обращений в базу и поднимает php-потоки, получается приличная нагрузка на сервер.

Защитится - как два пальца об асфальт.

ПОЖАЛУЙСТА! СДЕЛАЙТЕ ЭТО СЕБЕ ВСЕ.

Вам прсото достаточно закрыть админку под htpass.

Если у вас апач - инструкция здесь: https://htmlweb.ru/service/htpasswd.php

Если nginx здесь: https://docs.nginx.com/nginx/admin-guide/security-controls/configuring-http-basic-authentication/

Если у вас ISP панель, сделайте ограничение для папки админ. Инструкция здесь https://docs.ispsystem.ru/ispmanager6-lite/www-domeny-sajty/ogranichenie-dostupa-k-sajtu

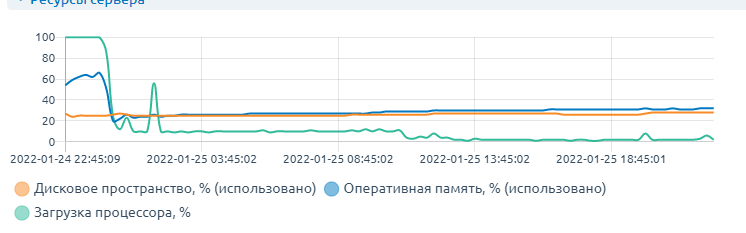

UPD: вот такая идиллия восстановлена после суток лежачего магазина.

-

11

11

22 коментаря

Recommended Comments

Створіть аккаунт або увійдіть для коментування

Ви повинні бути користувачем, щоб залишити коментар

Створити обліковий запис

Зареєструйтеся для отримання облікового запису. Це просто!

Зареєструвати аккаунтВхід

Уже зареєстровані? Увійдіть тут.

Вхід зараз